Обзор последних изменений в стандарте базопасности SAP

Хорошая новость для сообщества пользователей SAP: вышло обновление документа "Безопасная настройка сервера приложений SAP NetWeaver ABAP" до версии 1.2. Я надеюсь, что этот документ будет использоваться на практике в качестве стандарта де-факто по безопасной конфигурации SAP NetWeaver ABAP. Давайте посмотрим, какие новшества появились в новой версии.

Хорошая новость для сообщества пользователей SAP: вышло обновление документа «Безопасная настройка сервера приложений SAP NetWeaver ABAP» (Secure Configuration of SAP NetWeaver® Application Server Using ABAP) до версии 1.2. Предыдущая версия была опубликована в сентябре 2010.

Я надеюсь, что этот документ будет использоваться на практике в качестве стандарта де-факто по безопасной конфигурации SAP NetWeaver ABAP. Давайте посмотрим, какие новшества появились в новой версии.

Основные изменения коснулись настроек RFC, безопасности веб-приложений и шифрования SNC. В данной статье мы остановимся подробнее на каждой из этих областей и обсудим другие важные для безопасности темы.

Управление паролями:

Появилось всего два новых требования:

- login/password_history_size – число паролей (выбирается пользователем, а не администратором), которые хранятся в системе и не могут быть использованы повторно. Рекомендуется 5, но лучше 12.

- login/password_expiration_time – определяет период актуальности пароля в днях. Рекомендуется выбрать значение от 30 до 90 дней, в соответствии с вашей корпоративной политикой соответствия. Например, стандарт PCI DSS требует периода в 90 дней.

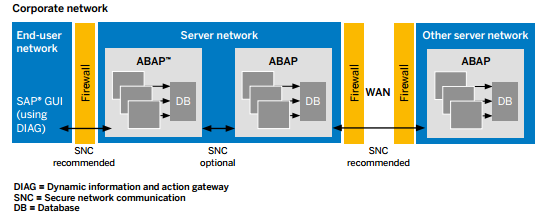

Защищенная сетевая коммуникация (SNC):

Что касается SNC, то здесь ничего нового, кроме того, что для соединений через SAP GUI и RFC всем пользователям SAP NetWeaver SNC теперь доступен бесплатно. Кроме того, теперь эту функцию намного проще установить. Впрочем, SNC все еще, к сожалению, очень редко используется в корпоративных системах, судя по нашим последним работам по аудиту защищенности.

Ограничение на доступ к WEB- контенту:

Появился новый сервис RFC – /sap/bc/bsp/sap/icf

Я также советую вам ограничить доступ к некоторым другим потенциально опасным сервисам:

- /sap/public/icf_info/icr_groups and /sap/public/icf_info/icr_urlprefix – уязвимость разглашения информации, которая может помочь злоумышленнику найти некоторые полезные ресурсы системы для осуществления дальнейших атак;

- /sap/public/info – уязвимость разглашения информации, которая может помочь злоумышленнику узнать данные об установленной версии системы и не только;

-

Эти тестовые приложения BSP также не рекомендуется использовать в продуктивной системе:

- /sap/bc/bsp/sap/it00

- /sap/bc/bsp/sap/sbspext_htmlb

- /sap/bc/bsp/sap/sbspext_xhtmlb

- /sap/bc/bsp/sap/htmlb_samples

- /sap/bc/bsp/sap/bsp_verification

Указанными проблемами, конечно, список уязвимостей в веб-сервисах SAP не исчерпывается, но это тема для отдельной большой статьи.

RFC-соединения в ABAP

Здесь изменения весьма существенны, и я прекрасно понимаю почему. По моему собственному опыту, во время аудита безопасности систем SAP почти каждый раз обнаруживается соединение между тестовой и продуктивной системами с сохраненными аутентификационными данными пользователей с правами SAP_ALL. Мало того, зачастую в тестовую систему можно проникнуть, используя логин и пароль по умолчанию: например, EARLYWATCH с паролем SUPPORT на 066 клиенте, и это не раз подтверждалось на практике. Это один из самых простых и опасных способов взломать систему SAP, и все-таки он до сих пор

Если хотите прочитать статью полностью и оставить свои комментарии присоединяйтесь к sapland

ЗарегистрироватьсяУ вас уже есть учетная запись?

Войти

Обсуждения 20

20

Комментарий от

Олег Точенюк

| 04 марта 2012, 20:10

----------

Через неделю половина SAPсистем, доступных из Интернет, будут взломаны

4-го августа на крупнейшей международной конференции по взлому и защите компьютерных систем – BlackHatUSA 2011, которая пройдет в Лас Вегасе, технический директор Александр Поляков из Российской компании DigitalSecurity покажет, как любой злоумышленник сможет получить доступ к системам под управлением SAPиз сети Интернет, используя новый класс уязвимостей.

------------

Как видим дата стоит 4 августа 3011 года и как видим что-то нету рвущих на себе волосы 50% IT-директоров, у которых чего-то там поломали, а уже ведь больше чем полгода прошло, а они видишь ты не поломанные стоят... статистику взломов портят. Хотя нет через пару месяцев вышло вот такое сообщение:

--------------

Спустя 2 месяца с момента публикации доклада о критической уязвимости в J2EE движке SAP, не все смогли оценить ее критичность, несмотря на то, что данная уязвимость представляет крайне серьезную угрозу безопасности SAP. Это указывает на то, что напрямую ей подвержены только системы на основе JAVA, которые зачастую не хранят критичные данные как, например, ERP или BI, а используются для связи этих систем.

---------------

Короче все могут спать пока спокойно... потому что похоже особо никому эти уязвимости не мешают, потому что за шоколадку кому надо, можно и так получить больше, чем еще что-то где-то как-то ломать и не переломать :-)

Комментарий от

Илья Медведовский

| 23 марта 2012, 13:43

Олег Точенюк 04 марта 2012, 20:10

Александр вы как-то уже давно всех пугаете, пугаете, вот например такое уже было:

----------

Через неделю половина SAPсистем, доступных из Интернет, будут взломаны

4-го августа на крупнейшей международной конференции по взлому и защите компьютерных систем – BlackHatUSA 2011, которая пройдет в Лас Вегасе, технический директор Александр Поляков из Российской компании DigitalSecurity покажет, как любой злоумышленник сможет получить доступ к системам под управлением SAPиз сети Интернет, используя новый класс уязвимостей.

------------

Как видим дата стоит 4 августа 3011 года и как видим что-то нету рвущих на себе волосы 50% IT-директоров, у которых чего-то там поломали, а уже ведь больше чем полгода прошло, а они видишь ты не поломанные стоят... статистику взломов портят. Хотя нет через пару месяцев вышло вот такое сообщение:

--------------

Спустя 2 месяца с момента публикации доклада о критической уязвимости в J2EE движке SAP, не все смогли оценить ее критичность, несмотря на то, что данная уязвимость представляет крайне серьезную угрозу безопасности SAP. Это указывает на то, что напрямую ей подвержены только системы на основе JAVA, которые зачастую не хранят критичные данные как, например, ERP или BI, а используются для связи этих систем.

---------------

Короче все могут спать пока спокойно... потому что похоже особо никому эти уязвимости не мешают, потому что за шоколадку кому надо, можно и так получить больше, чем еще что-то где-то как-то ломать и не переломать :-)

Комментарий от

Олег Точенюк

| 23 марта 2012, 14:40

Илья Медведовский 23 марта 2012, 13:43

По такой логике зачем вообще заниматься безопасностью, если все можно "узнать за шоколадку". Для полного комплекта к этому осталось добавить кому нужно ИТ, если все можно сделать на бумаге. Безусловно, все это новое слово в мировой ИТ и ИБ индустрии.

Что же касается безопасности вообще то как раз вот эта вот шоколадка, тоже является элементом входящим в IT безопасность.. но у нас же как... мы сейчас напишем пугательную статью, потом купим под это дело очередную многомиллионную херню, которая для прохождения и регистрации будет требовать три прихлопа два притопа, а вот та шоколадка, все равно осталась не учтенной, в итоге кто надо узнал без проблем, что надо... конкуренты обставили компанию, зато айти безопасность вся в шоколаде и обвешенная кучей очень сильно секюрных программ стоит и гремит медальками...

Комментарий от

Илья Медведовский

| 23 марта 2012, 17:00

Олег Точенюк 23 марта 2012, 14:40

Ну передергивать то не надо, я где-то сказал, что не нужны системы безопасности и все IT?

Что же касается безопасности вообще то как раз вот эта вот шоколадка, тоже является элементом входящим в IT безопасность.. но у нас же как... мы сейчас напишем пугательную статью, потом купим под это дело очередную многомиллионную херню, которая для прохождения и регистрации будет требовать три прихлопа два притопа, а вот та шоколадка, все равно осталась не учтенной, в итоге кто надо узнал без проблем, что надо... конкуренты обставили компанию, зато айти безопасность вся в шоколаде и обвешенная кучей очень сильно секюрных программ стоит и гремит медальками...

Комментарий от

Олег Точенюк

| 23 марта 2012, 18:12

Илья Медведовский 23 марта 2012, 17:00

Про "не надо передергивать" - это прям ну очень в точку отмечено, особенно относительно первого комментария про "пугание" и шоколадку. Кстати, SAP за это "пугание" вынес нам отдельную благодарость год назад, отметив эту уязвимость как одну из наиболее критичных за всю историю его продуктов.

PS: А про шоколадку я тоже не передергиваю... таки известен такой случай к сожалению, как и другие, хобби знаете собирать такие истории... про "жуликов" :-)

Комментарий от

Илья Медведовский

| 23 марта 2012, 18:43

Олег Точенюк 23 марта 2012, 18:12

У меня нет.. как видишь уже прошло больше двух месяцев и где те сотни взломанных SAP-систем? Что-то не видно.. зато какой заголовок вышел, пугалка для топ-менеджера...

PS: А про шоколадку я тоже не передергиваю... таки известен такой случай к сожалению, как и другие, хобби знаете собирать такие истории... про "жуликов" :-)

Речь в той годичной давности новости, что вам так запала в душу, шла о том, что огромное число SAP порталов в Интернете были уязвимы (на них можно было элементарно УДАЛЕННО через интернет получить АДМИНСКИЕ права) и если бы мы выложили рабочий эксплойт в паблик, то действия анонимусов показались бы всем просто детскими шутками.

Особенно, если бы кто-то еще и реализовал концепцию SAP-червя, которую мы затем разработали, позволяющего проникнуть через портал во внутреннюю SAP сеть. Ничего так?

И кроме того этот громкий пресрел сподвиг SAP первый раз за почти 4 года нашей с ним исследовательской работы выпустить патч всего через 7 дней после информирования (а не через год, как это часто у них бывает).

Так что ирония тут, как минимум, выглядит не совсем уместно, когда речь идет, по сути, о самой крутой дыре в SAP за всю его историю. Лучше сказать спасибо, что кто-то исключительно за свой счет ищет уязвимости в SAP и не продает их направо и налево, уничтожая SAP индустрию и подрывая доверие к продуктам SAP, а только информирует SAP AG, по сути, за спасибо.

Комментарий от

Олег Точенюк

| 23 марта 2012, 19:07

Илья Медведовский 23 марта 2012, 18:43

А вы правда хотели год назад увидеть тысячи взломанных систем? Вы нас в чем сейчас обвиняете, что мы бережем наших и не наших клиентов (все SAP сообщество в мире) и стараемся не допустить SAPокалипсиса?

Речь в той годичной давности новости, что вам так запала в душу, шла о том, что огромное число SAP порталов в Интернете были уязвимы (на них можно было элементарно УДАЛЕННО через интернет получить АДМИНСКИЕ права) и если бы мы выложили рабочий эксплойт в паблик, то действия анонимусов показались бы всем просто детскими шутками.

Особенно, если бы кто-то еще и реализовал концепцию SAP-червя, которую мы затем разработали, позволяющего проникнуть через портал во внутреннюю SAP сеть. Ничего так?

И кроме того этот громкий пресрел сподвиг SAP первый раз за почти 4 года нашей с ним исследовательской работы выпустить патч всего через 7 дней после информирования (а не через год, как это часто у них бывает).

Так что ирония тут, как минимум, выглядит не совсем уместно, когда речь идет, по сути, о самой крутой дыре в SAP за всю его историю. Лучше сказать спасибо, что кто-то исключительно за свой счет ищет уязвимости в SAP и не продает их направо и налево, уничтожая SAP индустрию и подрывая доверие к продуктам SAP, а только информирует SAP AG, по сути, за спасибо.

Комментарий от

Илья Медведовский

| 23 марта 2012, 20:35

Олег Точенюк 23 марта 2012, 19:07

Мда пафоса то сколько... крупнейшая дыра, сотни систем будут взломаны, медаль дали за дыру закрыли... а что нельзя было просто написать, есть проблема, есть решение и т.д. Ну нельзя, значит нельзя... я понял... спасибо.

Или иллюзии, что безопасность SAP тождественно равна правильно настроенной матрице SOD

При этом спецслужбы всего мира платят серьезные деньги за эксплойты такого уровня, а не используют, замечу, гораздо им более привычную реальную шоколадку, предпочитая при этом виртуальный лом.

Потому что гораздо проще и эффективнее взломать через Интернет SAP портал, например, Сони и затем проникнуть в их внутреннюю сеть, и незаметно закрепиться там через такую дыру раз и навсегда.

Вот вам и шоколадка ...

А пафоса у нас нет. Есть тяжелая неолачиваемая SAP исследовательская работа. При этом ЧЕТКО понимая, что можно сделать с ее результатами, слышать подобные типа псевдо "ироничные" реплики про шоколадку и пафос ... в общем вы сами понимаете. Мы по факту и без всякого пафоса можем завладеть миром SAP на раз два - было бы желание. Но мы на другой белой стороне по принципиальным соображениям, но при этом считаем, что можем себе позволить слабость хотя бы ответить на извините, совершенно нелепую в данном случае демагогию про шоколадки.

И давайте не будем тут троллить. Тема серьезная - про корп. безопасность и если есть коменты по данному исследованию - будем рады обсудить.

Комментарий от

Олег Точенюк

| 23 марта 2012, 21:25

Илья Медведовский 23 марта 2012, 20:35

А иначе нельзя. Иначе у некоторых существуют стойкие иллюзии, что все это ерунда и за шоколадку можно получить и так все - зачем же заниматься ИБ.

Или иллюзии, что безопасность SAP тождественно равна правильно настроенной матрице SOD

При этом спецслужбы всего мира платят серьезные деньги за эксплойты такого уровня, а не используют, замечу, гораздо им более привычную реальную шоколадку, предпочитая при этом виртуальный лом.

Потому что гораздо проще и эффективнее взломать через Интернет SAP портал, например, Сони и затем проникнуть в их внутреннюю сеть, и незаметно закрепиться там через такую дыру раз и навсегда.

Вот вам и шоколадка ...

А пафоса у нас нет. Есть тяжелая неолачиваемая SAP исследовательская работа. При этом ЧЕТКО понимая, что можно сделать с ее результатами, слышать подобные типа псевдо "ироничные" реплики про шоколадку и пафос ... в общем вы сами понимаете. Мы по факту и без всякого пафоса можем завладеть миром SAP на раз два - было бы желание. Но мы на другой белой стороне по принципиальным соображениям, но при этом считаем, что можем себе позволить слабость хотя бы ответить на извините, совершенно нелепую в данном случае демагогию про шоколадки.

И давайте не будем тут троллить. Тема серьезная - про корп. безопасность и если есть коменты по данному исследованию - будем рады обсудить.

Группа "Анонимус" нарушившая работу сети компании Sony исходя из сообщений в интернете никак не использовала взлом SAP-портала на сколько я понял, так что вот тут ваш пафос о скромных сотрудниках компании Digital Security которые как говорила мудрая сова безвозмездно, т.е. даром могут завладеть миром SAP, меня честно проняла, поэтому ухожу, ухожу, ухожу... а то ведь и правду вдруг завладеете миром SAP, мне тогда останется только одно, податься в сельское хозяйство, бычков-с выращивать...

Комментарий от

Илья Медведовский

| 23 марта 2012, 21:56

Олег Точенюк 23 марта 2012, 21:25

Извините, но я никого не троллю, это раз... два про шоколадку проехали, конечно выгоднее платить миллионы за виртуальный взлом, особенно спецслужбам, особенно коммерческих компаний, тут вы были убедительны как никогда. Список спецслужб оглашать не стоит, понимаю секретная информация низззя...

Группа "Анонимус" нарушившая работу сети компании Sony исходя из сообщений в интернете никак не использовала взлом SAP-портала на сколько я понял, так что вот тут ваш пафос о скромных сотрудниках компании Digital Security которые как говорила мудрая сова безвозмездно, т.е. даром могут завладеть миром SAP, меня честно проняла, поэтому ухожу, ухожу, ухожу... а то ведь и правду вдруг завладеете миром SAP, мне тогда останется только одно, податься в сельское хозяйство, бычков-с выращивать...

Пожалуйста, высказываейтесь по теме; слушать надуманные измышления троля-диллетанта занятие не из самых интересных на форуме профессионалов.

Комментарий от

Илья Медведовский

| 23 марта 2012, 22:01

Олег Точенюк 23 марта 2012, 21:25

Извините, но я никого не троллю, это раз... два про шоколадку проехали, конечно выгоднее платить миллионы за виртуальный взлом, особенно спецслужбам, особенно коммерческих компаний, тут вы были убедительны как никогда. Список спецслужб оглашать не стоит, понимаю секретная информация низззя...

Группа "Анонимус" нарушившая работу сети компании Sony исходя из сообщений в интернете никак не использовала взлом SAP-портала на сколько я понял, так что вот тут ваш пафос о скромных сотрудниках компании Digital Security которые как говорила мудрая сова безвозмездно, т.е. даром могут завладеть миром SAP, меня честно проняла, поэтому ухожу, ухожу, ухожу... а то ведь и правду вдруг завладеете миром SAP, мне тогда останется только одно, податься в сельское хозяйство, бычков-с выращивать...

ваша "ирония" и пафос в теме, в которой вы вообще НИЧЕГО не понимаете, вызывают как минимум удивление

Комментарий от

Олег Точенюк

| 24 марта 2012, 00:19

Илья Медведовский 23 марта 2012, 22:01

vupen.com/english - их бизнес почти на 100% построен на продаже эксплойтов, спец. службам в том числе

ваша "ирония" и пафос в теме, в которой вы вообще НИЧЕГО не понимаете, вызывают как минимум удивление

PS: Отвечать не обязательно, вы ж проХвессионалы, а мы так.. травку покосить вышли... спасибо за уделенное внимание.

Комментарий от

Олег Точенюк

| 24 марта 2012, 00:24

Олег Точенюк 24 марта 2012, 00:19

Ну привет проФФессионалам... Будете продавать эксплойты спецслжбам и захватывать мир SAP уведомьте пожалуйста, а то знаете вдруг я тут, а вы уже мир захватили.. а я и не знал.. так хоть пацанам скажу, что все дело труба... питерские захватили мир SAP и пора менять специализацию, бычки-с, морковка и прочие овощи с Хвруктами...

PS: Отвечать не обязательно, вы ж проХвессионалы, а мы так.. травку покосить вышли... спасибо за уделенное внимание.

Комментарий от

Илья Медведовский

| 24 марта 2012, 00:58

Олег Точенюк 24 марта 2012, 00:24

Да кстати профессионал, по поводу SONY и взлома ее через SAP-портал, вы так фактов и не предоставили, но воткнуть этот пассаж воткнули... мне как бы достаточно одной таблЭтки... Кстати кому интересно прочитать про взломы SONY прочитайте и так сказать сами составьте мнение что ломали и как ломали...

Комментарий от

Илья Медведовский

| 24 марта 2012, 01:00

Олег Точенюк 24 марта 2012, 00:24

Да кстати профессионал, по поводу SONY и взлома ее через SAP-портал, вы так фактов и не предоставили, но воткнуть этот пассаж воткнули... мне как бы достаточно одной таблЭтки... Кстати кому интересно прочитать про взломы SONY прочитайте и так сказать сами составьте мнение что ломали и как ломали...

securitylab.ru/news/422069.php

Это так для общего развития.А так спите спокойно - все хорошо, не волнуйтесь, с шоколадкой оно спокойнееконечно.

Комментарий от

Илья Медведовский

| 24 марта 2012, 01:13

Олег Точенюк 23 марта 2012, 21:25

Извините, но я никого не троллю, это раз... два про шоколадку проехали, конечно выгоднее платить миллионы за виртуальный взлом, особенно спецслужбам, особенно коммерческих компаний, тут вы были убедительны как никогда. Список спецслужб оглашать не стоит, понимаю секретная информация низззя...

Группа "Анонимус" нарушившая работу сети компании Sony исходя из сообщений в интернете никак не использовала взлом SAP-портала на сколько я понял, так что вот тут ваш пафос о скромных сотрудниках компании Digital Security которые как говорила мудрая сова безвозмездно, т.е. даром могут завладеть миром SAP, меня честно проняла, поэтому ухожу, ухожу, ухожу... а то ведь и правду вдруг завладеете миром SAP, мне тогда останется только одно, податься в сельское хозяйство, бычков-с выращивать...

Просто у Сони есть портал на SAP в инете и я их привел исключительно для примера реальной компании с SAP -порталом, торчащим в Интернет и то только потому, что мы их консультировали по этому поводу.

В общем троллить тоже надо уметь грамотно.

Комментарий от

Олег Точенюк

| 24 марта 2012, 01:42

Илья Медведовский 24 марта 2012, 01:13

С чего вы решили, что речь у меня шла об истории взлома Анонимусами Сони?

Просто у Сони есть портал на SAP в инете и я их привел исключительно для примера реальной компании с SAP -порталом, торчащим в Интернет и то только потому, что мы их консультировали по этому поводу.

В общем троллить тоже надо уметь грамотно.

Но меня и дома - кто положит?

Репортерам с ног меня не сбить!..

Мне же неумение поможет:

Этот Шифер ни за что не сможет,

Угадать чем буду я ходить... (В. Высоцкий)

так что как поломаете SAP-роутер заходите, обсудим дальше, что вы и как там вытащите из базы SAP, мне уже стало интересно, с меня пиво и раки... кстати опять же как сказал классик, жаль, жаль, что мы так и не услышали начальника транспортго цеха, Александра... ну да понимаю, занят, снова ломает очередного Джо, который и нафиг никому не нужен, зато будет заголовок, большими буквами... через.. какой-то нафиг, хотя нет, уже не нафиг, уже просто вчера, ВЕСЬ SAP-МИР ЗАХВАЧЕН... страсти то какие...

Что касается приведенных ссылок, то первую извините, много не нашенских буковочек... так что не освоил, вторую почитал.. пацаны классно поторговались с гуглом на 1 лимон ихних зеленых, но похоже что гугл их послал, поэтому пацанами из Vupen и стало жалко найденой дырки, которую гугл уже похоже закрыл без особой шумихи, а поэтому концепция мы щазззз запугаем всех и расскажем какие мы крутые, понимаю, но не одобряю, хотя у каждого свои методы зарабатывания на жизнь и черную (кстати контрабандную икру) на хлеб с маслом, у вас вот найти дырку и всех напугать, у меня просто найти полезность в системе и предложить ее для использования, в общем как говорили предки отцов SAP-а, каждому знаете ли свое.

Комментарий от

Илья Медведовский

| 24 марта 2012, 01:53

Олег Точенюк 04 марта 2012, 20:10

Александр вы как-то уже давно всех пугаете, пугаете, вот например такое уже было:

----------

Через неделю половина SAPсистем, доступных из Интернет, будут взломаны

4-го августа на крупнейшей международной конференции по взлому и защите компьютерных систем – BlackHatUSA 2011, которая пройдет в Лас Вегасе, технический директор Александр Поляков из Российской компании DigitalSecurity покажет, как любой злоумышленник сможет получить доступ к системам под управлением SAPиз сети Интернет, используя новый класс уязвимостей.

------------

Как видим дата стоит 4 августа 3011 года и как видим что-то нету рвущих на себе волосы 50% IT-директоров, у которых чего-то там поломали, а уже ведь больше чем полгода прошло, а они видишь ты не поломанные стоят... статистику взломов портят. Хотя нет через пару месяцев вышло вот такое сообщение:

--------------

Спустя 2 месяца с момента публикации доклада о критической уязвимости в J2EE движке SAP, не все смогли оценить ее критичность, несмотря на то, что данная уязвимость представляет крайне серьезную угрозу безопасности SAP. Это указывает на то, что напрямую ей подвержены только системы на основе JAVA, которые зачастую не хранят критичные данные как, например, ERP или BI, а используются для связи этих систем.

---------------

Короче все могут спать пока спокойно... потому что похоже особо никому эти уязвимости не мешают, потому что за шоколадку кому надо, можно и так получить больше, чем еще что-то где-то как-то ломать и не переломать :-)

Поэтому общение с вами мы вынуждены закончить раз и навсегда по причине полной бесперспективности оного.

Тем более свою "высокую компетентность" в данном вопросе вы уже достаточно продемонстрировали, что, собственно, и требовалось доказать.

А спорить с воинствующей, простите за резкость, серостью в вопросах ИБ не вижу никакого смысла.

Комментарий от

Олег Точенюк

| 24 марта 2012, 02:45

Илья Медведовский 24 марта 2012, 01:53

Вывод. По приведенным нами фактам вы ничего сказать не можете - каких-либо контраргументов кроме шоколадки не приводите; вместо аргументов дешево ерничаете и занимаетесь обычной демагогией, в форумном просторечии троллингом.

Поэтому общение с вами мы вынуждены закончить раз и навсегда по причине полной бесперспективности оного.

Тем более свою "высокую компетентность" в данном вопросе вы уже достаточно продемонстрировали, что, собственно, и требовалось доказать.

А спорить с воинствующей, простите за резкость, серостью в вопросах ИБ не вижу никакого смысла.

Что имеем дальше, а дальше имеем SONY, которую ВЫ привели просто так, а потому что как оказалось вы ее консультировали и я за вас очень рад, я тоже там как-то консультировал где-то, проходя мимо и что? Вы хотите что бы читатели журнала поняли что вы крутые перцы, ну как же сама SONY, а что ее поломали вообще не через SAP в связке с JAVA так это не аргументы для SAP ресурса, аргументы это ваши консультации, а что через обычную шоколадку обломали намного больше компаний имеющих SAP, чем через IT-дырки, так это у вас троллинг, ну что ж, я за вас рад, пилите (ломайте) Шура дальше, они золотые, кстати опять же, не "хорошее слово так и хочется написать", мое предложение про взлом SAP-роутера, вы чего-то пропустили, так вот когда сломаете, напишите статью как и что, заходите, попрошу у вас извинения и лично скажу большое спасибо и что был не прав и с меня поляна. Остальной ваш треп про вашу важность и медали от SAP, оставьте при себе, меня это лет 10 уже не волнует, как сказал один мой знакомый жулик, у меня вся стена грамотами соц-соревнований обвешана... поэтому ля-ля тополя его уже не интересовали, его деньги интересовали и по его словам хорошие, кстати и очень до определенного момента успешно :-), опять же, кстати единственный на моем опыте человек, который поработал головой и придумал СХЕМУ при наличии SAP как это можно реализовать, остальные же просто тупо крали без всякой работы головой и заметьте, IT-безопасность там была... ну просто как маленький белый зверек писец, на недосягаемой высоте и IT-секс-юрный бюджет там был тоже такой же и как говорят в Одессе и "ШО ОНО ИМ ДАЛО?" А ничего, надо было этот бюджет на программы мотивации сотрудников, премии и прочее лучше бы потратить, эффект поверьте был бы более значительным, а так в топку весь бюджет, мягко говоря украденные деньги и медали IT-секс-юрникам, а если вы думаете, что кто-то сел и все вернул, так нет, он просто встал и дальше пошел и очень себя не плохо чувствует, а выводы кто хочет может сделать сам, но лично вам Илья оно не надо, не забивайте голову, а то переполните всякой ерундой оперативную паять, а оно вам надо?... Ломайте SAP-роутер, а я пока посплю спокойно, и еще раз.. сломаете пишите uukrul@hotmail.com буду в это время заниматься SAP-ом или не буду, все выше предложенное по поводу поляны с меня не вопрос.

Комментарий от

Олег Точенюк

| 24 марта 2012, 02:52

Олег Точенюк 24 марта 2012, 02:45

МалЧик да кто тобой спорит то... и где ВЫ факты привели, ширпотреб из интернета от пацанов решивших сбить лимон с Google и пролетевших, потому что им сказали что их дырка больше чем на 60 000$ не тянет, так в приличном обществе таких называют шантажистами и приличный Хакер, извините что с большой буквы, руки таким отморозкам не подаст.

Что имеем дальше, а дальше имеем SONY, которую ВЫ привели просто так, а потому что как оказалось вы ее консультировали и я за вас очень рад, я тоже там как-то консультировал где-то, проходя мимо и что? Вы хотите что бы читатели журнала поняли что вы крутые перцы, ну как же сама SONY, а что ее поломали вообще не через SAP в связке с JAVA так это не аргументы для SAP ресурса, аргументы это ваши консультации, а что через обычную шоколадку обломали намного больше компаний имеющих SAP, чем через IT-дырки, так это у вас троллинг, ну что ж, я за вас рад, пилите (ломайте) Шура дальше, они золотые, кстати опять же, не "хорошее слово так и хочется написать", мое предложение про взлом SAP-роутера, вы чего-то пропустили, так вот когда сломаете, напишите статью как и что, заходите, попрошу у вас извинения и лично скажу большое спасибо и что был не прав и с меня поляна. Остальной ваш треп про вашу важность и медали от SAP, оставьте при себе, меня это лет 10 уже не волнует, как сказал один мой знакомый жулик, у меня вся стена грамотами соц-соревнований обвешана... поэтому ля-ля тополя его уже не интересовали, его деньги интересовали и по его словам хорошие, кстати и очень до определенного момента успешно :-), опять же, кстати единственный на моем опыте человек, который поработал головой и придумал СХЕМУ при наличии SAP как это можно реализовать, остальные же просто тупо крали без всякой работы головой и заметьте, IT-безопасность там была... ну просто как маленький белый зверек писец, на недосягаемой высоте и IT-секс-юрный бюджет там был тоже такой же и как говорят в Одессе и "ШО ОНО ИМ ДАЛО?" А ничего, надо было этот бюджет на программы мотивации сотрудников, премии и прочее лучше бы потратить, эффект поверьте был бы более значительным, а так в топку весь бюджет, мягко говоря украденные деньги и медали IT-секс-юрникам, а если вы думаете, что кто-то сел и все вернул, так нет, он просто встал и дальше пошел и очень себя не плохо чувствует, а выводы кто хочет может сделать сам, но лично вам Илья оно не надо, не забивайте голову, а то переполните всякой ерундой оперативную паять, а оно вам надо?... Ломайте SAP-роутер, а я пока посплю спокойно, и еще раз.. сломаете пишите uukrul@hotmail.com буду в это время заниматься SAP-ом или не буду, все выше предложенное по поводу поляны с меня не вопрос.