WinByte: Проблема в том, что злоумышленники читают отчеты SAP об уязвимостях внимательнее, чем бизнес

После ухода с российского рынка SAP и других крупных международных вендоров перед ИТ-подразделениями компаний остро встали вопросы безопасности западного ПО. О том, с какими новыми рисками столкнулись бизнесы, как выглядят последствия игнорирования ключевых уязвимостей и какие инструменты позволяют держать руку на пульсе безопасности своих систем, нам рассказал Алексей Федоров, технический директор WinByte.

Алексей, давайте начнем с общей картины. Как сейчас, спустя три года, обстоят дела с поддержкой ПО ушедших вендоров?

Алексей Федоров: Ситуация на рынке стабилизировалась. Для большинства покинувших рынок вендоров найдены способы получения доступа к необходимым ресурсам: материалам, обновлениям, базовой технической поддержке. Сложность возникает с такими сервисами более высокого уровня, как проведение экспертного аудита производительности системы, анализ причин сложных сбоев или сертификация оборудования на совместимость. Подобные услуги были исключительно компетенцией вендоров.

В целом рынок адаптировался: бизнес научился работать в новых условиях, некоторым даже удалось неплохо сэкономить. Но это произошло за счет упрощения и удешевления сервисов. Многие ИТ-компании, пытавшиеся заниматься альтернативной поддержкой, ушли с рынка, осознав высокую сложность этой задачи. Клиенты ожидают уровня сервиса, сопоставимого по глубине и ответственности с тем, что ранее предоставлял вендор.

Некоторые участники рынка уверяют, что и раньше справлялись без вендора. Так ли это?

Алексей Федоров: Это верно лишь отчасти. Действительно, сильные внутренние ИТ-команды или интеграторы всегда решали значительный объем задач самостоятельно — возможно, до 95% инцидентов. Однако оставались 5% критически важных проблем, которые мог решить только вендор. Например, выпуск официального исправления (fix) в ядро системы. Интегратор может создать кастомную заплатку, но это не то же самое. Такая доработка не становится стандартом, обрастает зависимостями и создает проблемы при будущих обновлениях.

Более 90% нашей команды — выходцы из SAP. Мы знаем, как устроены цепочки обновлений «изнутри», понимаем, когда обходной путь допустим, а когда он превращается в мину замедленного действия. Это и есть разница между «сделать» и «сделать поддерживаемо». На рынке не так много игроков, которые отличают временное устранение симптомов от реального обеспечения стабильной и надежной работы бизнес-критичной системы.

Если говорить конкретно о рынке SAP, какие его особенности вы бы выделили сегодня?

Алексей Федоров: Новых крупных проектов по SAP почти нет, рынок стагнирует. Это обусловлено несколькими причинами. С одной стороны, идет импортозамещение, и многие компании им активно занимаются. С другой — бизнес вложил существенные деньги во внедрение SAP и, даже если есть российский аналог, не готов снова тратить время и деньги на повторение.

Полностью от SAP практически никто не отказывается. Его используют, как минимум, в качестве исторической системы — данные нужны хотя бы для отчетности: внутренней и для госорганов. Где-то остаются процессы, для которых нет хороших аналогов. SAP даже развивают, хотя и не так активно, как до 2022 года.

Но есть тревожная тенденция. Клиенты и раньше не любили обновляться, а сейчас опасаются еще больше — из-за потенциальных сложностей, с которыми их команды или партнеры могут не справиться. Это приводит к накоплению рисков. Обновления содержат исправления ошибок, оптимизацию кода, закрытие уязвимостей. Без них для коррекции одного бага может потребоваться установка множества отдельных нот (notes), уход в кастомные доработки. Системы все дальше отдаляются от стандарта, что создает огромные проблемы при будущих обновлениях — они по трудоемкости могут сравняться с перевнедрением.

Вторая история — безопасность. Патчи закрывают не только ошибки, но и уязвимости. Если с первыми можно как-то бороться кастомно, то вторые — это известная дыра.

То есть тема уязвимостей SAP выходит на первый план?

Алексей Федоров: Да. Раньше бытовало мнение, что SAP — это внутренняя система, и поэтому угрозы для нее не так уж серьезны. Но последние годы показывают: ломают всех и везде. SAP публикует информацию об уязвимостях открыто, и злоумышленники читают эти бюллетени даже внимательнее, чем администраторы.

Только за последние два года SAP рассказал о порядка 800 критических уязвимостях в продуктах, а в целом счет идет на тысячи. Каждый месяц появляются новые ноты, и каждая публикация — очередной подарок хакерам: условия использования уязвимости описаны, остается лишь написать эксплойт.

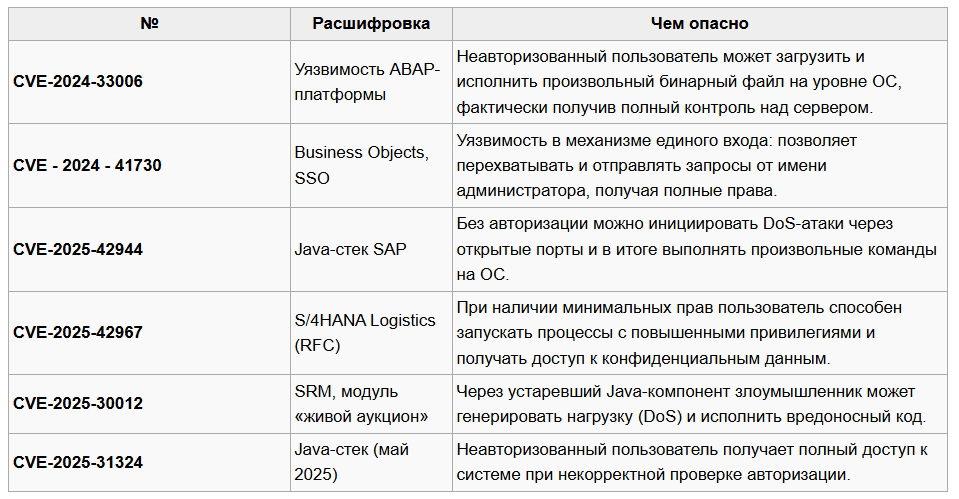

Я приведу несколько примеров уязвимостей из нашего внутреннего топ, которые, надеюсь, заставят задуматься об обновлении даже самых беззаботных клиентов.

Что интересно, SAP, даже уйдя из России, не отрезал возможность получать обновления безопасности. Технически она осталась, просто процесс стал трудоемким и несистемным. Но, к сожалению, не все клиенты осознают важность этих обновлений.

Как компании могут снизить риски эксплуатации таких уязвимостей?

Алексей Федоров: Базовый и очевидный ответ — читать дайджесты и ставить обновления. Но это затратно и в каком-то смысле неблагодарно: если ничего не случилось, всем вокруг кажется, что работали зря, а регулярно обновлять абсолютно все мало кому по силам. Важно понимать общий статус защищенности системы: какие уязвимости реально открыты, какие из них приоритетны.

Именно поэтому мы разработали сервис автоматизированной проверки уязвимостей SAP. Он собирает полную картину по каждой системе и формирует отчет: список уязвимостей, приоритеты, ссылки на SAP Notes, рекомендации. Это позволяет системно управлять безопасностью, а не точечно закрывать самые громкие дыры.

Расскажите подробнее о вашем сервисе автоматизированной проверки уязвимостей SAP. Как он работает?

Алексей Федоров: Это self-service. Клиент загружает в защищенный личный кабинет набор файлов: сведения о версиях компонентов, список установленных нот, конфигурационные экспорты. Мы предоставляем инструкцию, как именно выгрузить эту информацию из SAP — там ничего сложного. Дальше платформа автоматически анализирует данные, сопоставляет с базой уязвимостей и формирует отчет.

Что получает клиент:

— дашборд с приоритетами,

— полный перечень уязвимостей,

— ссылки на ноты,

— пакет инструкций и чек-листов,

— отчет с изменениями относительно прошлого запуска,

— материалы для устранения уязвимостей.

Эти материалы можно скачать, передать руководству или загрузить в тикет-систему. Почему клиенты пользуются сервисом, даже если умеют проверять самостоятельно? Потому что это дико удобно. Вместо того чтобы вручную собирать информацию, сверять номера и строить приоритеты, они получают готовую картину. Это экономит время и ресурсы, а главное — делает процесс регулярным и воспроизводимым.

Почему клиентам стоит использовать именно ваше решение? Есть ли альтернативы? И кому оно не подойдет?

Алексей Федоров: Мы разработали этот сервис по просьбе клиентов. Аналогов ему лично я не знаю.

Сервис работает по подписке, цена очень доступная. Мы специально сделали его максимально демократичным, чтобы им могли воспользоваться как можно больше компаний. Для нас это еще и вопрос моральной ответственности — мы видим масштаб проблемы и не можем оставаться в стороне.

Что касается ограничений, сервис не подойдет клиентам, которые до сих пор работают на очень старых версиях SAP, например, 4.7 или 5.0. Для них потребуется кастомный подход, небольшой проект. Все актуальные версии, начиная с 6.0 и выше, включая S/4HANA и производные NetWeaver, полностью поддерживаются.

Думаю, сервис не актуален разве что для тех, у кого нет SAP или кто считает риски безопасности несущественными.

Какие еще сервисы и инструменты вы развиваете?

Алексей Федоров: Как я уже говорил, наша команда в основном состоит из выходцев из SAP. Мы тоскуем по тем сервисам, которые были доступны у вендора. Поэтому постоянно работаем над улучшением клиентского опыта. Например, разрабатываем и уже тестируем с некоторыми компаниями механизм автоматической загрузки и установки корректировок (notes) прямо в систему клиента, учитывая все зависимости между ними, — как это было раньше в SAP.

Также мы сделали безопасный механизм удаленного доступа для диагностики проблем через штатные инструменты SAP (например, SAProuter), чтобы избежать долгой возни с VPN и IP-адресами. Клиент сам в нужный момент дает нам безопасный доступ и так же легко его отзывает.

Наша цель — воспроизвести клиентский опыт поддержки SAP и сделать это на уровне, максимально приближенном к стандартам вендора.

Источник: TAdviser.

Больше новостей читайте в телеграм-канале SAPLAND: Новости экосистемы.